Há um novo ransomware de bitcoin que criptografia de arquivo no LOND chamado CTB Locker (Curve-to-Bitcoin Locker, ou Critroni), e está usando o Tor para transmitir dados e permanecer anônimo. Especialistas dizem que é um dos mais avançados que já viram e está visando computadores executando o Windows XP, Vista, 7 e 8. Você provavelmente não saberá que foi infectado até que seus arquivos já estejam criptografados.

De acordo com um Kaspersky Postagem do blog Escrito pelo analista sênior de malware Fedor Sinitsyn:

“Ao usar o TOR, os criminosos dificultam a localização de suas atividades e apreendem servidores de controle de malware. O uso de Bitcoins, uma criptomoeda anônima, como a opção de pagamento exclusiva, também torna o seguinte o complexo do dinheiro. O que isso significa para usuários comuns? Os criminosos provavelmente poderão usar esse malware por um longo tempo. Além disso, o malware está sendo vendido em fóruns underground e atraiu a atenção internacional. É por isso que esperamos infecções adicionais em outras regiões, especialmente nos EUA, Portugal e outros, que provaram ser bons "mercados" para ransomware ".

Embora seja semelhante em função ao Cryptolocker (que era Desligamento recentemente Através de esforços intergovernamentais), diz -se que o CTB Locker é administrado por um grupo diferente, usando novas tecnologias extremamente avançadas conhecidas como criptografia da curva elíptica. O malware se comunica com seu servidor de controle através do TOR, em vez da Internet regular, tornando ainda mais difícil para a aplicação da lei rastrear, conforme feito com o Cryptolocker.

O CTB Locker é detectado por Kaspersky como Trojan-Ransom.win32.onion e é distribuído pela botnet de Andrômeda e um verme malicioso da família Joleee, que baixar e executa o Ransomware do CTB. O malware está sendo distribuído através de páginas da web com kits de exploração projetados para iniciar downloads no computador de uma vítima.

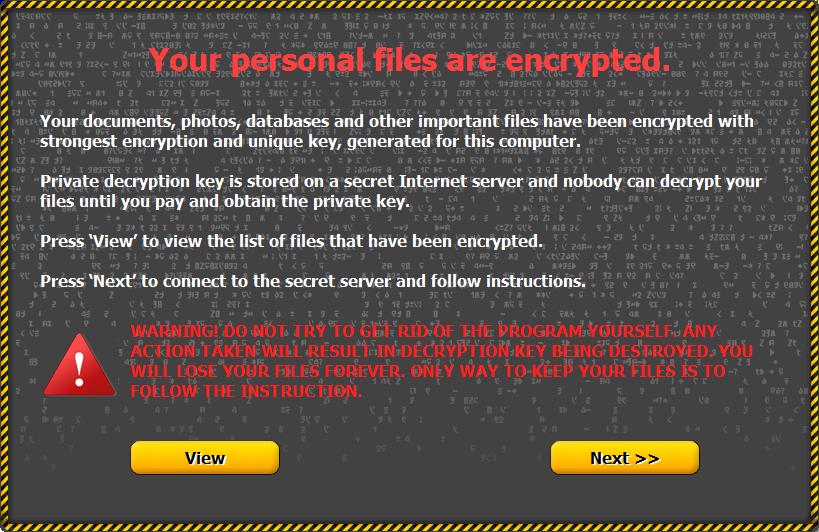

Uma vez infectados com o CTB Locker, o malware verifica seu computador em busca de documentos importantes, fotos, bancos de dados e outros arquivos, move e comprime os arquivos em um arquivo temporário, depois os criptografará com uma curva elíptica inquebrável.

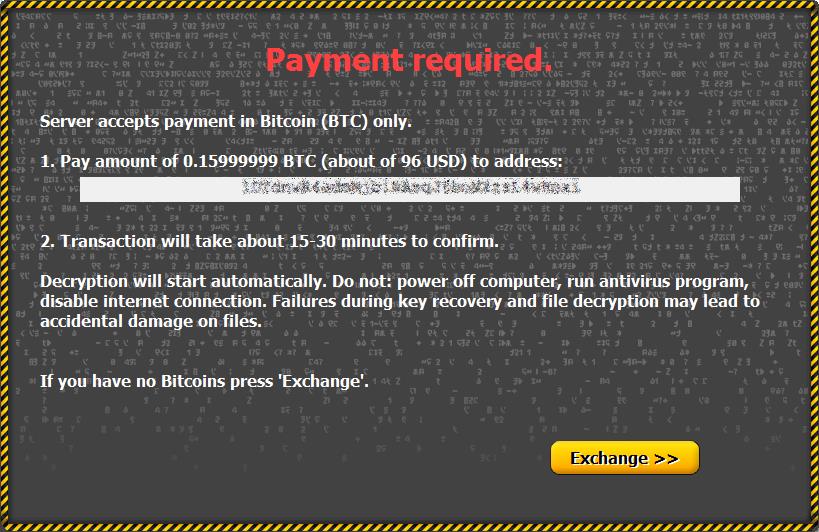

Uma janela é exibida informando que seus arquivos foram criptografados e que você precisa pagar um resgate entre 0,2 e 0,5 Bitcoins para recuperá -los. O resgate deve ser atendido dentro de 72 horas ou você corre o risco de ter arquivos bloqueados permanentemente. Os programadores de ransomware tiveram a gentileza de programá -lo para definir seu plano de fundo para uma imagem com instruções sobre como pagar o resgate e recuperar arquivos.

Depois que o resgate é pago, é enviada uma chave que pode ser usada para descriptografar seus arquivos, mas não existem dados suficientes para determinar se os cibercriminosos realmente sustentam o final do negócio e permitem descriptografar seus arquivos.

Um aspecto do malware do CTB Locker que o torna tão único é que ele se comunica com seu servidor de comando e controle sobre a rede Tor sem que a vítima tenha instalado o Tor. Os programadores do CTB Locker foram capazes de implementar parte do código -fonte aberto do TOR em seu malware, permitindo que ele se comunique sem o pacote do navegador Tor realmente instalado.

"Todo o código necessário para implementar a interação com a rede de anonimato está estaticamente vinculado ao arquivo executável do programa malicioso (ou seja, é implementado como parte do código malicioso) e é lançado em um tópico separado", disse Sinitsyn.

Os cibercriminosos chegaram a montar seu próprio local para lidar com resgates.

Azul contínua:

A amostra analisada possui um único endereço de servidor de comando estático, que pertence à zona de domínio .onion.

Vale a pena notar que isso por si só não é "inovador". Vimos arranjos semelhantes em outros tipos de malware (discutidos, por exemplo, aqui e aqui).

No entanto, este é um novo desenvolvimento para ransomware. Embora alguns dos Trojans de Ransom de famílias detectem anteriormente exigiram que a vítima visitasse um determinado local na rede Tor, o malware discutido aqui apoia a interação total com o TOR sem a contribuição da vítima, diferenciando -o dos outros.

Infelizmente, parece haver poucas opções de recuperação no momento. Em um guia detalhado sobre como se proteger melhor do CTB Locker, bleepingcomputer.com escreve, "Os únicos métodos que você tem de restaurar seus arquivos é de um backup, ferramentas de recuperação de arquivos ou se sua sorte de cópias de volume de sombras". Outro guia de remoção pode ser encontrado aqui no blog Vilmatech.

De acordo com o BleepingComputer, esse malware específico também está sendo vendido on -line por US € 3.000, como parte de um kit de hackers, que inclui suporte para ajudar a colocar o malware em funcionamento.

De acordo com o BleepingComputer, o método a seguir pode ser usado para impedir que o CTB Locker infecte seu computador:

Você pode usar o grupo Windows ou editor de políticas locais para criar políticas de restrição de software que impedem a execução dos executáveis quando estão localizados em caminhos específicos. Para obter mais informações sobre como configurar políticas de restrição de software, consulte Estes artigos de MS:

http://support.microsoft.com/kb/310791

http://technet.microsoft.com/en-us/library/cc786941(v=ws.10).aspx

Os caminhos de arquivo que foram usados por esta infecção e outros são:

C: \. Exe

C: Usuários \ AppDatalocal.exe (Vista/7/8)

C: Usuários \ AppDatalocal.exe (Vista/7/8)

C: Documentos e Configurações \ Application Data.exe (XP)

C: Documentos e configurações \ Local Application Data.exe (XP)

%Temp%

Para bloquear o armário CTB, você deseja criar regras de caminho para que elas não possam executar. Para criar essas políticas de restrição de software, você pode usar a ferramenta Cryptoprevent ou adicionar as políticas manualmente. Ambos os métodos são descritos abaixo.